Ronald Rivest, Leonard Adleman et Adi Shamir

Breveté en 1983

Ronald Linn Rivest est né en 1947 au États-Unis.

Il est un des créateurs de l'algorithme de chiffrement à clé publique RSA.

Il étudie à l'université de Yale et devient docteur a l’université de Stanford.

Il travaille sur la cryptographie et la sécurité de l'information.

Il fonda en 1982 la société RSA Security et écrit un livre : Introduction à l'algorithmique.

Leonard Adleman est né en 1945 au États-Unis.

Il est un un des créateurs de l'algorithme de chiffrement à clé publique RSA.

Il travaille dans la biologie et l'informatique.

L'un de ses article :

Molecular Computation of Solutions To Combinatorial Problems

montre que L'ADN peux effectuer des calculs complexes.

Il a été consultant en mathématiques pour le film Les Experts

Adi Shamir est né en 1952 en Israël.

Il est un un des créateurs de l'algorithme de chiffrement à clé publique RSA.

C'est un cryptologue il est même reconnu comme l'un des experts les plus éminents en cryptanalyse.

Il a fait de nombreux travaux dans le monde de la chiffrement:

la technique de la cryptanalyse différentielle

(avec Eli Biham), le protocole d'authentification sans apport de connaissance (avec Amos Fiat), ...

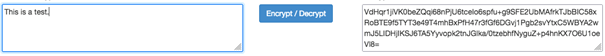

RSA est un algorithme de chiffrement utilisé pour le partage d'information sur Internet.

Il utilise une paire de clés composée d'une clé publique que l'on peut communiquer

et d'une clé privée qui doit rester confidentielle.

L'algorithme RSA est conçu pour qu'il soit calculatoirement impossible de déchiffrer un message

encodé avec l'une des clés sans disposer de l'autre. Comme la plupart des algorithmes de chiffrement,

il repose sur le fait qu'il est difficile de factoriser des grands nombres sous forme de

nombres premiers.

Il est tres utilisé dans de nombreux domaines nécessitant des transferts de données via Internet.

Il peut par exemple assurer la confidentialité des échanges en chiffrant les communications.

Pour cela, l'expéditeur se sert de la clé publique pour chiffrer le message. Dans ce cas, seul

le détenteur de la clé privée pourra le décoder.

Un autre cas d'utilisation est la vérification d'identité (ou authentification).

Dans ce cas, la personne qui doit prouver son identité chiffre un message connu avec sa clé privée.

Toute personne disposant de la clé publique peut décoder le message et en déduire que l’expéditeur

dispose bien de la clé privée. Ce qui justifie de son identité.

Ce principe est par exemple utilisé dans le

protocole SSH pour authentifier les accès à un serveur.